研究人员观察到 RansomHub 勒索软件团伙使用 TDSSKiller 工具禁用端点检测和响应 (EDR) 系统。

Malwarebytes ThreatDown 托管检测和响应 (MDR) 团队观察到,RansomHub 勒索软件团伙正在使用 TDSSKiller 工具禁用端点检测和响应 (EDR) 系统。

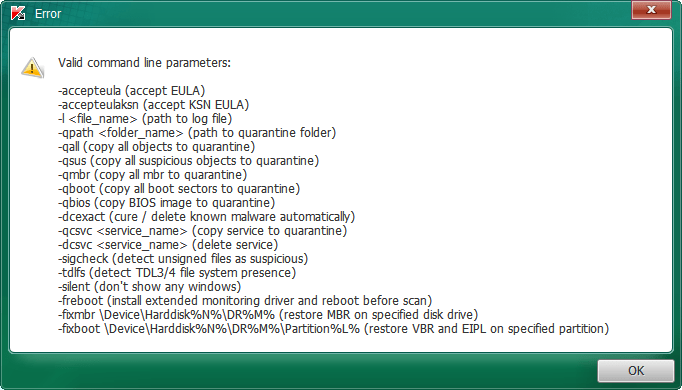

TDSSKiller 是网络安全公司卡巴斯基开发的用于删除 rootkit 的合法工具,该软件还可以通过命令行脚本或批处理文件禁用 EDR 解决方案。

专家们注意到,勒索软件组织还使用 LaZagne 工具来收集凭据。在 MDR 调查的案件中,专家观察到 LaZagne 生成了 60 次文件写入,可能记录了提取的凭据,并执行了 1 次文件删除,可能隐藏了凭据收集活动的痕迹。

“尽管 TDSSKiller 和 LaZagne 都已被攻击者使用多年,但这是 RansomHub 在其运营中使用它们的首次记录,其中 TTP 未列在 CISA 最近发布的 RansomHub 公告中。”“这些工具是在初始侦察和网络探测之后通过管理员组枚举(例如 net1 组 'Enterprise Admins' /do)部署的。”

RansomHub 使用带有 -dcsvc 标志的 TDSSKiller 尝试禁用关键安全服务,特别是针对 Malwarebytes 反恶意软件服务 (MBAMService)。该命令旨在通过禁用此服务来破坏安全防御。

命令行:其中 -dcsvc 标志用于定位特定服务。在这种情况下,攻击者尝试禁用 MBAMService。tdsskiller.exe -dcsvc MBAMService

RansomHub 是一种勒索软件即服务 (RaaS),用于多个威胁行为者的操作。Microsoft 报告称,在 Mustard Tempest 通过 FakeUpdates/Socgholish 感染进行初始访问后,观察到被跟踪为 Manatee Tempest 的威胁行为者在入侵后活动中部署 RansomHub。

专家认为 RansomHub 是 Knight 勒索软件的更名。Knight,也被称为 Cyclops 2.0,于 2023 年 5 月出现在威胁态势中。该恶意软件针对多个平台,包括 Windows、Linux、macOS、ESXi 和 Android。运营商在其 RaaS 运营中使用了双重勒索模型。

这不是安全专家第一次记录卡巴斯基开发的工具的使用情况。

深信服 Cyber Guardian 事件响应团队报告称,LockBit 勒索软件团伙使用 TDSSKiller 的 -dcsvc 参数作为其攻击链的一部分。

攻击者使用合法工具,因为安全解决方案不会阻止它们。

Malwarebytes 分享了这些攻击的入侵指标 (IoC),并建议:

- 通过网络分段隔离关键系统,以限制横向移动。

- 通过实施控制措施来监控和限制易受攻击的驱动程序(如 TDSSKiller),尤其是在使用可疑命令行标志(如 .隔离或阻止已知的滥用模式,同时允许合法使用可以防止 BYOVD 攻击。