AhnLab 安全情报中心 (ASEC) 警告说,一种新型恶意软件传播策略涉及使用 Microsoft Windows CAB 头批处理文件 (*.cmd) 来部署 ModiLoader (DBatLoader) 恶意软件。这种复杂的规避技术通过伪装成采购订单(PO)的钓鱼电子邮件锁定受害者。

ModiLoader 活动利用一种独特的文件结构,将 CAB 标头(魔法标头 MSCF)、命令行指令和可移植可执行文件 (PE) 结合在一起。尽管扩展名为 *.cmd,但该文件利用 CAB 压缩头格式绕过了传统的电子邮件安全和文件检查工具。

ASEC 指出:“威胁行为者更改了所附文件的头,以绕过电子邮件安全产品,”在某些情况下,甚至添加了 PNG 文件头,以进一步逃避检测。

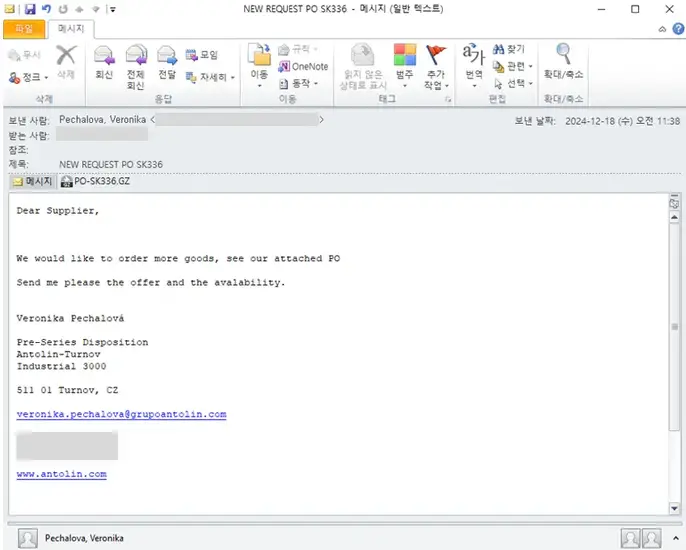

分发 ModiLoader (DBatLoader) 的电子邮件 | 来源:ASEC ASEC

分发文件(如 PO_SK336.cmd)的执行过程分为三个步骤:

- 执行命令行脚本,忽略初始头。

- 使用 extrac32 解压缩。

- 在系统的 %temp% 目录中创建并运行一个可执行文件。

批处理文件使用以下命令执行:

cls && extrac32 /y "%~f0" "%tmp%\x.exe" && start "" "%tmp%\x.exe"这种技术将 *.cmd 文件转化为加载器,在绕过典型安全机制的同时发送恶意软件。一旦执行,ModiLoader 就会将其有效载荷放入 %temp% 文件夹并启动它。

基于 CAB 头文件的加载器的出现标志着恶意软件规避策略的升级。ASEC 强调:“用户应特别小心附件文件”,因为这些方法是专门为利用人为错误和技术漏洞而设计的。